👤 ¿Cómo es un ❝Sitio Web Hackeado❞?

-

Cosimo -

7 de febrero de 2019, 19:05 -

5.479 veces leídas -

0 Respuestas

Ayuda, ayuda, fui hackeado!

Escuché 1000 veces, pensé 10,000 veces, y sin embargo nunca sucedió.

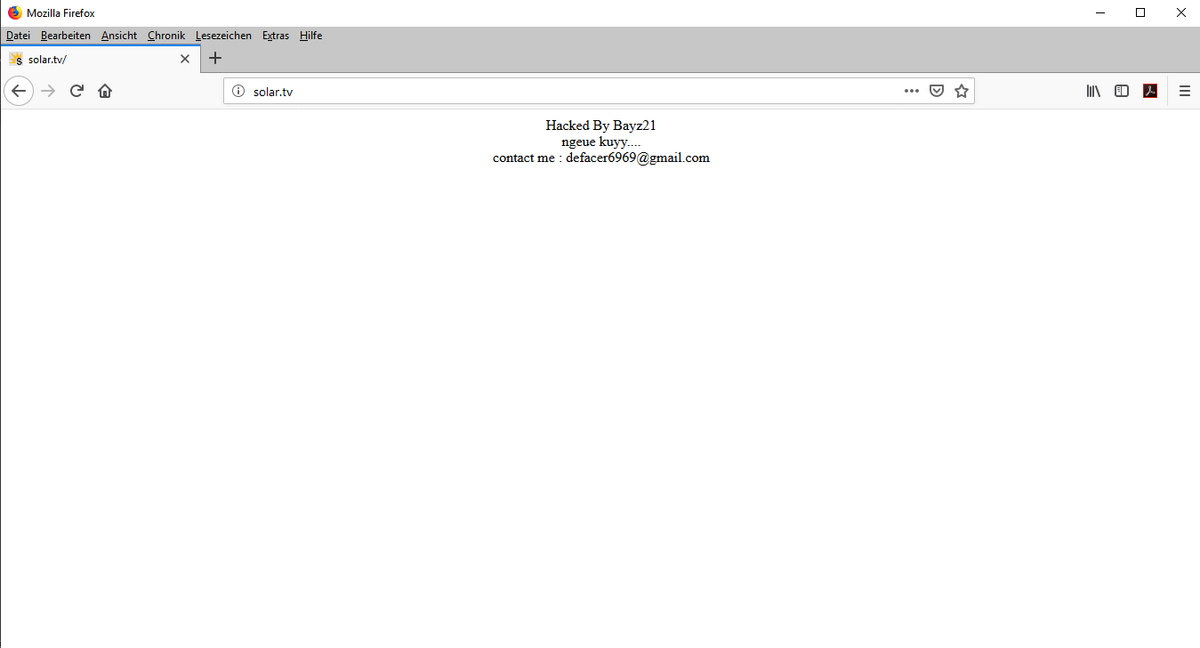

En el primer caso, mostramos un hack real, la adquisición "aparente" de un dominio con su espacio web. El espacio web es la ubicación en un servidor donde se almacenan el sitio web y sus archivos de Internet asociados, como imágenes, música, videos y, lo que es más importante, los archivos de trabajo necesarios. A veces, los archivos de Internet también están en servidores externos, pero eso no importa para nuestro tema.

Hackear simplemente significa que el atacante ha adivinado la contraseña de acceso para el espacio web. Esto se hace a través de intentos continuos de inicio de sesión con cientos de miles o millones de contraseñas diferentes. Con frecuencia, los piratas informáticos obtienen la contraseña a través de troyanos en correos electrónicos infectados que contienen supuestas alertas y verificaciones de contraseña de su propio banco. Como nos gusta usar la misma contraseña para nuestras diversas actividades de Internet por conveniencia, las llamadas contraseñas maestras, los piratas informáticos a menudo solo tienen que robar la contraseña de una red social para obtener acceso a todas las instituciones cifradas con contraseña.

Si la contraseña fue adivinada por el espacio web, entonces el hacker puede cambiar todo el sitio web de acuerdo con sus deseos e ideas. Los archivos de Internet son reemplazados por los archivos del atacante. A menudo, los piratas informáticos invitan a los troyanos ocultos al espacio web capturado para infectar a los visitantes y robar sus propias contraseñas a todo tipo de portales e instituciones. Esto significa que el Supergau, un tipo de esquema piramidal, para hacer el mayor daño posible, o para robar el mayor número de contraseñas extranjeras.

Pero mostremos la forma más sencilla, a saber, un espacio web pirateado en todo el mundo visible, la página de inicio del dominio fue reemplazada por el pirata informático.

Debemos, o debemos suponer, que los datos personales, como la dirección de correo electrónico en el ejemplo que se muestra, no son necesariamente la dirección de correo real del atacante. Los buenos piratas informáticos saben que las agencias policiales pueden encontrarlos. Pero los piratas informáticos muy buenos aprovechan las oportunidades para recuperar correos electrónicos mediante rutas encubiertas e intrincadas, como servidores proxy o cuentas de correo electrónico robadas. Un consejo rápido: si ha sido pirateado de manera efectiva y demostrable, también debería hacerlo, incluso si es infinitamente difícil reemplazar todos sus propios accesos. Porque con: "Me piratearon, cambié mi contraseña y ahora estoy seguro" no es el caso. Existe el daño visible, visible, pero también hay daños consecuentes invisibles, de los cuales uno ni siquiera tiene una chispa de pista.

Cuando me topé con el truco aquí presentado por casualidad, cuando solo quería ver si el dominio que se muestra ya estaba en uso, de lo contrario lo habría registrado, comencé con varias consultas. Por ejemplo, quería saber de qué parte del mundo viene el atacante. Para esto, puse las dos palabras "ngeue kuy" en el traductor de Google y presioné "reconocer idioma". Traducido, las dos palabras significan "ayer". En mi opinión, esto se refiere al momento del crimen, es decir, cuando el espacio web y el dominio fueron tomados. Pero cuando fue ayer? Nosotros, como simples visitantes del sitio, estamos aquí al final de la búsqueda. Porque no vemos la marca de tiempo de la página de inicio cambiada. Pero al menos sabemos que el hacker "parece" que habla Sundanese. Parece!

Porque a menudo los atacantes establecen deliberadamente el camino equivocado para desviar a los perseguidores. Lo mismo se aplica a la dirección de correo electrónico! A menudo, tales pistas conducen al enemigo del atacante, a quien también quiere dañar. En una búsqueda de este tipo, uno debe proceder con sentidos agudos y una preparación de alerta alta. Porque nada es lo que parece...

Muéstrame a quién hackeas, luego te mostraré quién eres!